Chiński program odnowy lasów działa

22 marca 2016, 13:47Wdrożony w Chinach największy na świecie program ochrony lasów Natural Forest Conservation Program (NFCP) przynosi efekty. Autorzy raportu z pisma Science cieszą się, że daje to nadzieje na ograniczenie globalnej zmiany klimatu.

Indie pobiły rosyjski rekord liczby jednorazowo wyniesionych satelitów

16 lutego 2017, 12:59Indie pobiły właśnie rekord świata w liczbie satelitów wyniesionych jednorazowo w przestrzeń kosmiczną. Z kosmodromu w Sriharikota wystartowała rakieta, która dostarczyła na orbitę 104 satelity

Bilionowe Apple

3 sierpnia 2018, 10:31Apple zostało pierwszą firmą, której giełdowa wartość przekroczyła bilion dolarów. Jeszcze w 1997 roku firma stała na skraju bankructwa, wartość jej akcji spadła poniżej 1 dolara, a cała firma była wyceniana na mniej niż 2 miliardy USD. Wtedy z pomocą przyszedł Microsoft, który wpompował w Apple'a 150 milionów USD i pomógł mu przetrwać ciężkie chwile.

UE chce od Facebooka i Google'a comiesięcznych raportów dot. walki z dezinformacją nt. COVID-19

10 czerwca 2020, 13:25Unia Europejska domaga się, by platformy społecznościowe przedstawiały comiesięczne raporty, w których poinformują, jak walczą z dezinformacją związaną z epidemią COVID-19. Nowe zasady będą dotyczyły m.in. Google'a, Facebooka, Twittera oraz innych firm, które są zobowiązane do przestrzegania europejskiego kodeksu dot. postępowania z dezinformacją.

Poznań: historia komunikacji miejskiej na siedzeniach w tramwaju

21 listopada 2022, 11:33Na siedzeniach jednego z poznańskich tramwajów znalazły się zdjęcia historycznych i współczesnych pojazdów MPK Poznań. Na siedziskach można zobaczyć fotografie prezentujące najważniejsze wydarzenia z dziejów komunikacji miejskiej w Poznaniu: od uruchomienia dorożek w 1865 roku, poprzez pierwszy tramwaj konny (1880 rok), pierwszy tramwaj elektryczny (1898 rok), pierwsze autobusy (1925 rok), uruchomienie kolejki wąskotorowej Maltanka (1972 rok), aż po wprowadzenie do ruchu liniowego autobusów elektrycznych (koniec 2019 roku).

TorrentSpy nie dla Amerykanów

28 sierpnia 2007, 08:31Przedstawiciele serwisu TorrentSpy.com, który korzysta z sieci BitTorrent i jest wykorzystywany głównie do nielegalnej wymiany plików, zablokowali dostęp do swoich serwerów użytkownikom z USA. Przeciwko TorrentSpy toczy się obecnie rozprawa sądowa.

Ruszyła WolframAlpha

18 maja 2009, 11:01Ruszyła wyszukiwarka WolframAlpha, która ma spełniać rolę nie tyle typowej wyszukiwarki, co "centrum wiedzy". WolframAlpha radzi sobie z pytaniami zadanymi w języku naturalnym i stara się wyświetlić odpowiedzi, a nie listę witryn, na której będziemy musieli ich szukać.

Miller chce ujawnić 20 dziur zero-day

19 marca 2010, 12:25Charlie Miller, ekspert ds. bezpieczeństwa znany ze znalezienia licznych luk w systemie Mac OS X, zapowiada, że w przyszłym tygodniu podczas konferencji CanSecWest ujawni około 20 dziur typu zero-day, które są obecne w systemie Apple'a.

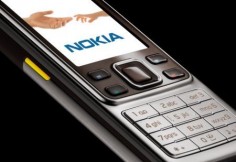

Z Microsoftu do Nokii

11 września 2010, 09:37Stephen Elop, były menedżer Microsoftu, został dyrektorem wykonawczym Nokii. Elop ma pomóc fińskiej firmie we wzmocnieniu jej pozycji rynkowej przede wszystkim dzięki swojemu doświadczeniu na rynku oprogramowania.

Machnij ręką, powiększ próbkę

24 marca 2011, 16:35Fiński Instytut Medycyny Molekularnej (FIMM) i firma Multitouch stworzyły mikroskop kontrolowany ruchami dłoni i palców. Połączono dwie technologie: wirtualnej mikroskopii sieciowej (WebMicroscope) i wielkoformatowego wyświetlacza wielodotykowego.